Kazalo:

- Avtor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:05.

- Nazadnje spremenjeno 2025-01-23 15:09.

Ker je vse več naših življenj poslanih v velik oblak na nebu, ki je internet, postaja vse težje ostati varen in zaseben v svojih osebnih internetnih dogodivščinah. Ne glede na to, ali dostopate do občutljivih podatkov, ki jih želite obdržati zasebne, se poskušate izogniti omejitvam glede tega, kje ali po čem lahko brskate v svojem omrežju, ali pa samo želite varnejšo izkušnjo brskanja, je najpogostejši nasvet, da ostanete varni na internetu je uporaba virtualnega zasebnega omrežja (ali na kratko VPN).

Ponudbe VPN ponujajo dve odlični storitvi v enem paketu, saj šifrirajo vse pakete informacij, ki se pošiljajo prek njih, in naredijo oddaljene storitve, ki so v istem omrežju kot lokalno omrežje VPN za napravo, ki jo uporabljate za povezavo. Če je moj strežnik VPN v Nemčiji in se povežem z VPN prek prenosnega računalnika v Avstraliji, bo moj prenosni računalnik zdaj imel naslov IP iz Nemčije!

Najpomembnejša točka pri bolj priljubljenih storitvah VPN pa je, da je veliko vrst naprav v situacijah, ko jih ni mogoče konfigurirati za uporabo odjemalca VPN ali pa nimajo na voljo odjemalca VPN za uporabo. Zato želimo, da so naše naprave povezane z našim VPN -jem, toda za te druge stroje, ki se ne morejo povezati s preprostim odjemalcem VPN, želimo, da so povezane z našim VPN -jem, ne da bi sploh vedeli, da so povezani! Vnesite dostopno točko VPN!

1. korak: Materiali

Materialov za ta projekt je malo, vendar so potrebni vsi elementi.

Razen vašega domačega usmerjevalnika (kar predvidevam, da bi morali imeti) boste potrebovali

- 1 Raspberry Pi (po možnosti Raspberry Pi 3 ali boljši, vendar dokler lahko podpira ethernetno povezavo, bi moralo biti v redu!)

- 1 ethernetni kabel

- 1 wifi ključ (razen če uporabljate Raspberry Pi 3, v tem primeru lahko uporabite vgrajen wifi

- 1 5V 2amp napajanje za Raspberry Pi

2. korak: Nastavitev dostopne točke Wifi - 1. del - Statični naslov IP za Wifi

Preden vzpostavimo povezavo VPN za našo dostopno točko Raspberry Pi, moramo Pi nastaviti kot dostopno točko. V ta namen bomo za Raspberry Pi uporabljali pakete hostapd in dnsmasq. Hostapd je demon uporabniškega prostora za nastavitev brezžičnih dostopnih točk in strežnikov za preverjanje pristnosti, medtem ko dnsmasq ponuja omrežno infrastrukturo (DNS, DHCP, zagon omrežja itd.) Za majhna omrežja in majhne omrežne usmerjevalnike.

Zato preden začnete, se prepričajte, da imate čisto sliko Raspbian OS, ki se izvaja na Pi, z najnovejšimi posodobitvami. Prav tako se želite prepričati, da je vaš Raspberry Pi povezan z usmerjevalnikom prek trde povezave Ethernet, NE prek WiFi! Sčasoma bomo prek našega modula wifi sprejeli zahteve za povezavo iz drugih naprav, zato ne želite biti povezani z usmerjevalnikom prek istega modula. Če uporabljate Raspberry Pi Zero ali starejši dodatek (ki nima vgrajenega Wi -Fi -ja), lahko še vedno uporabljate ta Raspberry Pi, potrebujete samo USB ključ za WiFi.

Ko se povežete z Raspberry Pi (prek SSH -ja ali z monitorjem), preverite, ali je posodobljen

sudo apt-get posodobitev

sudo apt-get nadgradnja

Nato boste želeli prenesti in namestiti hostapd in dnsmasq

sudo apt-get namestite hostapd dnsmasq

Ko so paketi nameščeni, se bosta oba programa samodejno zagnala, vendar želimo pred izvajanjem spremeniti njihove konfiguracije. Zato bomo posegli po sistemskem nadzoru, da ustavimo storitve, povezane s temi programi

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Ko so storitve zdaj ustavljene, si bomo želeli dodeliti statični naslov IP z uporabo konfiguracijske datoteke dhcpcd, ki jo najdete na /etc/dhcpcd.conf

Preden to storimo, se moramo prepričati, da se pri dodeljevanju statičnega naslova IP sklicujemo na pravi vmesnik. Če uporabljate Raspberry Pi 3b ali Raspberry Pi Zero W, ga je treba navesti kot wlan0. Če uporabljate wifi dongle, se mi običajno zdi, da je malo lažje povezati wifi dongle z usmerjevalnikom, vzeti nov naslov IP in nato preveriti povezavo, da poiščete svoj vmesnik. Vmesnik lahko preverite tako, da zaženete naslednji ukaz

ifconfig

Če preverite zgornjo sliko, priloženo temu koraku, si lahko ogledate (brez redigiranih naslovov IP) vmesnike, dodeljene moji Raspberry Pi. V mojem primeru uporabljam wlan0, vendar je odvisno od vaše nastavitve. Kot sem že omenil, če uporabljate ključ Wi -Fi, se povežite z omrežjem, zaženite ukaz ifconfig in kateri koli vmesnik, ki ima veljaven naslov IP in ni "eth0" ali "lo", bo želeni vmesnik uporabiti.

Zdaj, ko vem, kateri vmesnik je za moj vmesnik wifi, mu lahko dodelim statični naslov IP v konfiguracijski datoteki dhcpcd! Odprite konfiguracijo v svojem najljubšem urejevalniku (uporabljam nano).

sudo nano /etc/dhcpcd.conf

Na dnu konfiguracije želimo dodati naslednje vrstice, vendar "wlan0" zamenjamo s katerim koli vmesnikom:

vmesnik wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Ta ukaz počne tako, da vzpostavi statični IP 192.168.220.1 in nato pove vmesniku wlan0, naj se ne poveže z gonilnikom wpa_supplicant, ki se običajno uporablja za ta vmesnik za povezavo z drugimi omrežji. To naredimo tako, da lahko (sčasoma) oddajamo lasten signal prek vmesnika wlan0, namesto da se prek tega vmesnika povežemo z omrežjem.

Če za te spremembe uporabljate nano, shranite spremembe tako, da pritisnete ctrl+x in nato Y ter nato vnesete, da shranite datoteko in zapustite iz nano. (ne pozabite, da bomo v tej vadnici precej vstopili in izstopili iz nano).

Nazadnje, da bodo te spremembe začele veljati, boste morali znova zagnati Pi ali pa znova zagnati storitev dhcpcd, da znova naložite konfiguracijo in uporabite te spremembe

sudo systemctl znova zaženite dhcpcd

Počakajte trenutek in nato znova zaženite ukaz ifconfig, da preverite, ali so spremembe začele veljati. Priznam, včasih sem to poskusil in moj usmerjevalnik ima še vedno veljaven zakup IP -naslova, ki sem ga uporabljal, zato bo ohranil stari naslov. V tem primeru dvakrat preverite vse v konfiguraciji in znova zaženite storitev dhcpcd.

Naš vmesnik wifi (mora) ima zdaj statičen naslov IP!

Nato konfiguracija hostapd in dnsmasq!

3. korak: Nastavitev dostopne točke Wifi - 2. del - Konfiguracija Hostapd

Ker se dhcpcd.conf ne spreminja, je čas, da začnete z hostapd! Začnite z ustvarjanjem nove datoteke hostapd.conf v vašem najljubšem urejevalniku besedil (zame še enkrat v nano!)

sudo nano /etc/hostapd/hostapd.conf

Ko odprete konfiguracijsko datoteko, kopirajte naslednje besedilo in ga prilepite v konfiguracijo.

vmesnik = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Ime in geslo omrežja Wi-Fi MORATE TO SPREMENITI ssid = Pi-WifiFoLife # Geslo za omrežje wpa_passphrase = Y0uSh0uldCh@ng3M3

Ko to prilepite, poiščite zadnji del na dnu, ki ima "ssid =" in "wpa_passphrase =". Tako se bo imenovalo omrežje wifi, ki ga nastavljamo, in geslo za povezavo z omrežjem wifi, ki ga nastavljamo. PA BODITE TEGA SPREMEMBLJENI V NEKAJ DRUGEGA! Bili ste opozorjeni.

Če uporabljate ključek wifi namesto vgrajenega wifi, boste morali spremeniti razdelek vmesnika na vrhu konfiguracije, da se bo ujemal z vmesnikom vašega ključa wifi. Morda boste morali spremeniti tudi gonilnik, odvisno od modela ključa wifi, ki ga uporabljate. Za (večinoma izčrpen) seznam združljivih ključev wifi, njihovih ustreznih gonilnikov in strani za podporo se mi je zdela ta stran zelo uporabna! Če se zataknete, preverite tudi stran za podporo izdelka, ki ga uporabljate. Ne pozabite, da če ste se lahko z omrežjem Wi -Fi prej v vadnici povezali z vašim omrežjem, to pomeni, da bi moral biti na vašem pi nekje delujoč gonilnik za dongle !!!

Zdaj, ko imamo novo konfiguracijsko datoteko, moramo poskrbeti, da procesom hostapd povemo, naj se sklicujejo na novo konfiguracijsko datoteko! začnite z naslednjim:

sudo nano/etc/default/hostapd

V datoteki, ki smo jo pravkar odprli, poiščite vrstico, ki se glasi # DAEMON_CONF = "", in jo spremenite v DAEMON_CONF = "/etc/hostapd/hostapd.conf" (na začetku odstranite znak #, da razkomentirate polje!)

Obstaja še ena konfiguracijska datoteka za hostapd, ki jo moramo posodobiti. Zaženite naslednji ukaz:

sudo nano /etc/init.d/hostapd

Ta sprememba je skoraj enaka prejšnji. Poiščite razdelek DAEMON_CONF = in ga zamenjajte z DAEMON_CONF =/etc/hostapd/hostapd.conf

Nato shranite in zapustite datoteko!

Hostapd je zdaj konfiguriran!

4. korak: konfiguracija DNSMasq in posredovanje IP

Ko je hostapd zdaj konfiguriran (čeprav se še ne izvaja), lahko zdaj preidemo na dnsmasq!

Preden se lotimo urejanja konfiguracijskih datotek, lahko nadaljujemo in preimenujemo eno od prvotnih konfiguracijskih datotek, saj ne bomo uporabljali ničesar, kar je v tej konfiguracijski datoteki.

Hitri ukaz mv z novim imenom datoteke bi moral narediti trik

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Nato ustvarite novo konfiguracijsko datoteko!

sudo nano /etc/dnsmasq.conf

Ne da bi se preveč ukvarjal s tem, bi samo kopiral naslednje in ga prilepil v novo datoteko

interface = wlan0 # Uporabite vmesnik wlan0 (ali kateri koli vmesnik, ki je vaš brezžični) strežnik = 1.1.1.1 # dhcp-range Cloudfare = 192.168.220.50, 192.168.220.150, 12h # IP območje in čas najema

Zgornja vrstica te konfiguracije je za vmesnik, ki ga uporabljamo za oddajanje našega signala, srednja vrstica je za našega ponudnika storitev Doman Name, nato pa spodnji del obseg naslovov IP, ki jih bo Pi dodelil uporabnikom, ki se povežejo z Pi Wifi. Pojdite naprej in shranite to datoteko, nato pa zapustite aplikacijo nano (ali vim ali karkoli že uporabljate za spremembe datotek).

Nato moramo nastaviti konfiguracijsko datoteko systctl.conf, da bo ves promet, ki prihaja na brezžični vmesnik, preusmeril po ethernetni povezavi.

sudo nano /etc/sysctl.conf

Znotraj te konfiguracijske datoteke morate le odkomentirati vrstico #net.ipv4.ip_forward = 1 in shraniti/zapustiti to konfiguracijsko datoteko.

Zdaj, ko imamo nastavljeno posredovanje, želimo nastaviti NAT (Network Address Translation) med brezžičnim vmesnikom (wlan0) in vmesnikom ethernet (eth0). To pomaga preusmeriti ves promet z wifi na povezavo Ethernet (in sčasoma VPN!).

Za posredovanje NAT v iptable dodajte novo pravilo

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Pravilo je zdaj nastavljeno, vendar se iptable izbriše vsakič, ko se znova zažene Raspberry Pi, zato moramo to pravilo shraniti, da ga lahko (znova) naložimo vsakič, ko znova zaženemo Pi.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Pravilo je zdaj shranjeno, vendar moramo posodobiti Pi -jevo lokalno konfiguracijsko datoteko rc.local, da se prepričamo, da je naložena vsakič!

Odprite datoteko rc.local v svojem najljubšem urejevalniku

sudo nano /etc/rc.local

in poiščite razdelek z izhodom 0

Tik nad to vrstico (ne izbrišite je!) Dodajte naslednji ukaz, ki bo znova naložil pravilo NAT, ki smo ga nastavili. Zdaj bi moralo izgledati tako

iptables-restore </etc/iptables.ipv4.nat exit0

Shranite in zapustite to datoteko, zdaj pa je treba vse naše konfiguracije narediti za dostopno točko!

Vse kar moramo storiti je, da zaženemo storitve hostapd in dnsmasq ter znova zaženemo naš Raspberry Pi!

sudo storitev hostapd start

sudo storitev dnsmasq start

Preizkusite, če se želite prepričati, da vidite svoj novi AP. Če je vse pravilno nastavljeno, bi morali imeti na svojem Raspberry Pi dostopno točko wifi! Zdaj znova zaženite pi

sudo ponovni zagon

Nato nastavite povezavo OpenVPN!

5. korak: Nastavitev OpenVPN in konfiguracija ponudnika storitev VPN

Zdaj, ko naš Pi oddaja wifi, je čas za nastavitev openvpn! Začeli bomo z namestitvijo openvpn prek apt-get install

sudo apt -get install openvpn -y

Po končani namestitvi openvpn se moramo pomakniti do mesta, kjer bomo shranili poverilnice za preverjanje pristnosti in konfiguracijsko datoteko openvpn.

cd /etc /openvpn

Najprej bomo tukaj (znotraj /etc /openvpn) nastavili besedilno datoteko, v kateri bomo shranili svoje uporabniško ime in geslo za storitev VPN, ki jo uporabljamo.

sudo nano auth.txt

Vse, kar potrebujemo, je, da v to datoteko shranimo uporabniško ime in geslo, nič drugega.

uporabniško ime

geslo

Moram dodati, da bi morali na tej točki vedeti, koga želite uporabljati kot storitev VPN za svoje povezave. Obstaja široka razprava o tem, katera storitev je najboljša ali najvarnejša, zato nakupujte in preverite tudi ocene o njih! Za namene te vadnice uporabljam zasebni dostop do interneta (PIA). So precej poceni in so priznani po svoji zanesljivosti! Prav tako lahko nastavite svoj VPN tako, da se konča v skoraj vseh večjih regijah sveta! Kanada? Rusija? Japonska? Ni problem!

Če uporabljate zasebni dostop do interneta, imajo tudi priročen del svojega spletnega mesta, kjer lahko sestavite vrsto konfiguracijske datoteke openvpn, ki jo lahko uporabite pri tej nastavitvi! Obstajajo tudi druge vrste konfiguracij openvpn, ki jih lahko uporabljate pri drugih ponudnikih, vendar sem se odločil, da izberem to.

Ne glede na ponudnika storitev, ki ga izberete, za povezavo potrebujete datoteko za povezavo openvpn (za vrsto datoteke bi se morala končati z.ovpn). Zaradi poenostavitve sem pred prenosom na svoj Raspberry Pi preimenoval svoj "connectionprofile.ovpn". Ko prenesete datoteko.ovpn na Pi ali jo prenesete na Pi, se prepričajte, da je datoteka v /etc /openvpn na vašem Pi.

Ko premaknemo odprto datoteko vpn v pravo mapo, moramo spremeniti vrsto datoteke, saj openvpn pričakuje konfiguracijsko datoteko, ki se namesto.ovpn konča z.conf. Ko sem to storil, sem še vedno želel ohraniti izvirno datoteko nedotaknjeno, v primeru, da se je zgodilo kaj smešnega, zato sem uporabil ukaz cp (ker ste v /etc /openvpn, boste morali za zagon uporabiti dovoljenja sudo ta ukaz)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Z ustvarjeno konfiguracijo profila openvpn moramo hitro spremeniti dobavo svojih poverilnic, zato je čas, da znova prebijemo nano!

sudo nano /etc/openvpn/connectionprofile.conf

Boste želeli poiskati vrstico auth-user-pass in jo zamenjati z auth-user-pass auth.txt

To pove openvpn, da zgrabi datoteko poverilnic, ki smo jo prej uporabljali pri preverjanju pristnosti profila, ki smo ga dali.

Shranite in zapustite konfiguracijsko datoteko profila!

To bi moralo biti vse za nastavitev VPN -ja, vendar bomo želeli preveriti, ali so bile vse naše konfiguracije pravilno nastavljene, preden nastavite samodejni zagon storitve VPN. Zaženite naslednji ukaz, da preizkusite povezavo VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Ko se Pi poskuša povezati z ponudnikom storitev VPN (upajmo, da ni sporočil o napakah!), Bi morali videti kopico besedila, vendar ga želite zapustiti, dokler v oknu ne vidite zaporedja inicializacije. Če to na koncu vidite, pomeni, da je vaš Pi povezan z vašim ponudnikom storitev VPN! Lahko nadaljujete in ubijete postopek, tako da pritisnete ctrl + c v terminalskem oknu.

Zdaj, ko VPN deluje, moramo počistiti trenutne iptables. To lahko zaključimo z naslednjimi tremi ukazi

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Ker smo izpraznili iptables, moramo ponastaviti pravilo nat, ki smo ga ustvarili prej v tej vadnici, z izvajanjem naslednjega ukaza (ta ukaz bi moral biti znan!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Zdaj lahko to konfiguracijo shranimo v prejšnjo konfiguracijo, ki smo jo sestavili v prejšnjem koraku. (ta ukaz bi moral biti videti tudi znan!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Zdaj, ko imamo nastavljena pravila NAT, moramo za uporabo profila, ki smo ga nastavili, spremeniti privzeto konfiguracijo za openvpn. To naredimo z urejanjem konfiguracijske datoteke v/etc/default/openvpn

sudo nano/etc/default/openvpn

Poiščite vrstico, ki pravi #autostart = "all", odkomentirajte to vrstico in jo spremenite v ime svoje konfiguracijske datoteke openvpn (minus seveda.conf!) Zato v mojem primeru vrstico spremenim v autostart = " profil povezave"

in nato shranite in zapustite to konfiguracijsko datoteko!

To bi moralo biti vse za nastavitev VPN! Znova zaženite Pi in preverite, ali vse deluje, tako da se povežete z vročo točko in preverite svoj IP naslov na spletnem mestu, kot je whatismyip.com.

S to konfiguracijo obstaja možnost, da bi IP naslov vašega usmerjevalnika ušel zaradi uhajanja DNS. To lahko popravimo tako, da spremenimo DNS, na katerega se sklicujemo v datoteki dhcpcd.conf, tako da kaže na zunanjo storitev DNS, na primer Cloudflare!

Odprite datoteko dhcpcd.conf v svojem najljubšem urejevalniku:

sudo nano /etc/dhcpcd.conf

Poiščite vrstico v konfiguraciji #static domain_name_servers = 192.168.0.1, odkomentirajte vrstico in jo spremenite v naslednje: static domain_name_servers = 1.1.1.1 in shranite/zapustite konfiguracijsko datoteko. Znova zaženite Pi in zdaj lahko dvakrat preverite, ali IP naslov vašega usmerjevalnika ne uhaja prek ipleak.net.

Zavedati se morate tudi, da IP naslov vašega usmerjevalnika morda uhaja skozi WebRTC. WebRTC je platforma, ki jo uporabljajo vsi sodobni brskalniki za boljšo standardizacijo komunikacije, vključno s takojšnjim sporočanjem, video konferencami in pretakanjem zvoka in videa. Stranski produkt te platforme je, da lahko, če ga ne potrdite, izteče naslov IP vašega usmerjevalnika, če ste povezani z VPN. Najlažji način, da to preprečite z uporabo razširitev brskalnika ali vtičnikov, na primer webrtc-uhajanje-preprečevanje.

Zdaj, ko je vse nastavljeno na vašem pi, če želite zagotoviti, da je ves vaš internetni promet šifriran, se lahko povežete s to vročo točko in ves vaš promet bo šifriran prek VPN -ja!

Upam, da ste uživali v mojem Instructable, zdaj zavarujte ves wifi !!

Priporočena:

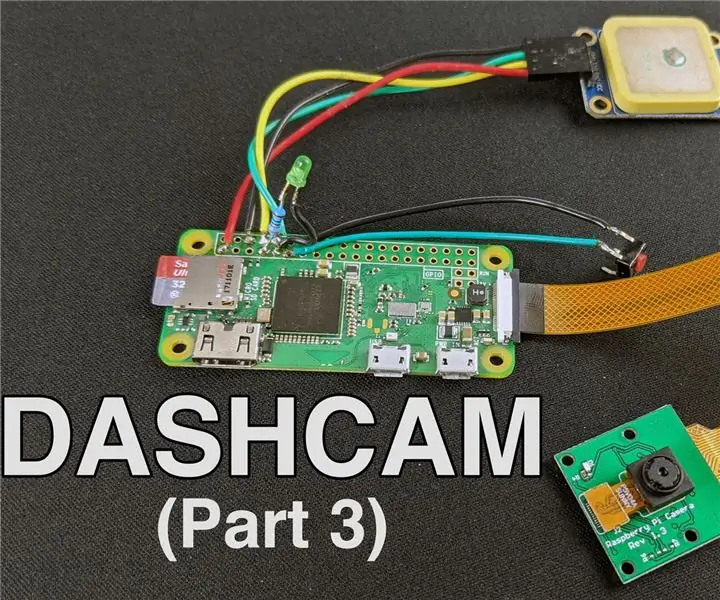

Ustvarjanje DashCam -a z uporabo Raspberry Pi Zero (točka 1): 3 koraki

Ustvarjanje DashCam -a z uporabo Raspberry Pi Zero (točka 1): To je začetek nove serije, kjer se naučimo, kako z uporabo Raspberry Pi Zero zgraditi nadzorno kamero. Ta projekt je pravzaprav neprekinjen video snemalnik in ga je mogoče uporabiti za druge aplikacije, vključno s spremljanjem prosto živečih živali. V prvem delu obravnavamo

Izdelava Pi Zero Dashcam (točka 3): Upravljanje datotek in izboljšave: 3 koraki

Izdelava nadzorne kamere Pi Zero (točka 3): Upravljanje datotek in izboljšave: Nadaljujemo s projektom nadzorne kamere Pi Zero in v tem prispevku skrbimo za upravljanje datotek, hkrati pa dodajamo nekaj izboljšav v procesu. Ta projekt je skoraj zaključen in v prihodnjem tednu bomo objavili/preizkusili cestne preizkuse

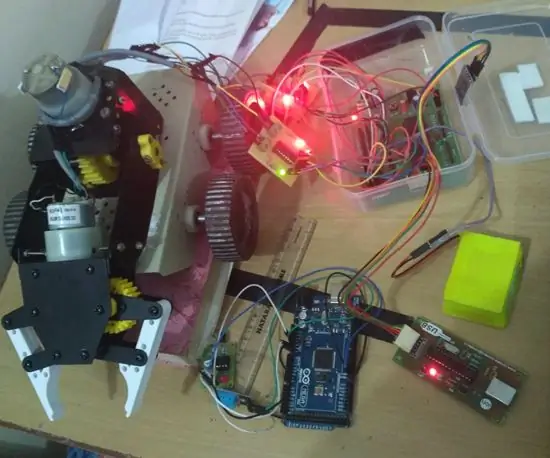

Model brezžičnega žerjava (SMART BOT) s vohunsko kamero po omrežju (wifi ali vroča točka): 8 korakov

Model brezžičnega žerjava (SMART BOT) s vohunsko kamero po omrežju (wifi ali vroča točka): Za izdelavo katerega koli projekta gremo skozi nekaj korakov:-iskanje idej, povezanih s projekti

Pametno zavarujte svoj pametni dom: 14 korakov

Pametno zavarujte svoj pametni dom: potegujem se za tekmovanje varen in varen. Če vam je všeč moj pouk, prosim, glasujte zanj! Pokazal vam bom, kako enostavno in poceni popolnoma zavarovati svoj dom in njegovo okolje. Vsebuje segmente, kjer se boste naučili, kako: 1. Konfigurirajte y

Zaščitite in zavarujte podatke na prenosnem računalniku: 6 korakov

Zaščitite in zavarujte podatke na prenosnem računalniku: izguba prenosnika je zanič; izguba pomembnih podatkov in gesel je veliko slabša. Tukaj je tisto, kar naredim za zaščito svojih podatkov