Kazalo:

- Avtor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:07.

- Nazadnje spremenjeno 2025-01-23 15:09.

To je zelo kratek vodič, ki obravnava en vidik kibernetske varnosti - moč storitve ssl na vašem spletnem strežniku. Ozadje je, da se storitve ssl na vašem spletnem mestu uporabljajo za zagotovitev, da nihče ne more vdreti v podatke, ki se prenašajo na vaše spletno mesto in z njega. Bilo je dobro objavljenih napadov na ranljive storitve SSL, kot je hrošč Heartbleed v OpenSSL in hrošč Poodle, ki je izkoriščal ranljivosti SSL 3.0. (To področje je premikajoča se tarča, zato morate v svoj cikel načrta "naredi-naredi-preveri-ukrepaj" (PDCA) ISO 27001 vgradite testiranje SSL.)

Ko je ssl nameščen na vašem spletnem mestu s potrdilom priznanega ponudnika, boste videli, da je do vašega spletnega mesta mogoče dostopati s spletnega mesta https://yourdomain.com. To pomeni, da se podatki prenašajo naprej in nazaj v šifrirani obliki. Nasprotno pa https://yourdomain.com ali šibko šifriranje razkriva posredovane podatke v čistem besedilu, kar pomeni, da lahko celo otroški heker dostopa do vaših podatkov o geslih itd. Z uporabo razpoložljivih orodij, kot je Wireshark.

V preostalem delu te vaje predvidevam, da boste Apache uporabljali kot svoj spletni strežnik v Linuxu in da imate dostop do svojega spletnega strežnika prek terminalskega emulatorja, kot je kit. Zaradi poenostavitve bom tudi domneval, da je vaš ponudnik internetnih storitev zagotovil vaš SSL certifikat in da lahko znova konfigurirate nekatere njegove vidike.

1. korak: Preizkusite moč svoje storitve SSL

Preprosto pojdite na https://www.ssllabs.com/ssltest/ in vnesite ime svoje domene poleg polja Ime gostitelja ter potrdite polje »Ne prikazuj rezultatov na ploščah« in kliknite gumb za oddajo. (Upoštevajte, da nobene domene ne smete preizkušati brez predhodnega dovoljenja in nikoli ne smete prikazovati rezultatov na deskah.)

Po opravljenih preskusih boste dobili oceno od F do A+. Dobili boste podrobne rezultate testa, ki vam bodo upam, da vam bo jasno, zakaj ste dobili oceno.

Običajni razlogi za neuspeh so, ker uporabljate zastarele komponente, kot so šifre ali protokoli. Kmalu se bom osredotočil na šifre, a najprej na kratko o kriptografskih protokolih.

Kriptografski protokoli zagotavljajo komunikacijsko varnost prek računalniškega omrežja. … Povezava je zasebna (ali varna), ker se za šifriranje poslanih podatkov uporablja simetrična kriptografija. Dva glavna protokola sta TLS in SSL. Slednji je prepovedan za uporabo, zato se TLS razvija in zato, ko to pišem, je najnovejša različica 1.3, čeprav v osnutku. Praktično bi morali tako kot januarja 2018 imeti samo TLS v 1.2. omogočeno. Verjetno bo prišlo do premika na TLV v 1.3. med letom 2018. Test Qualys bo navedel, katere kriptografske protokole ste uporabili in trenutno, če uporabljate pod TLS v 1.2., boste prejeli slabo oceno.

Še nekaj o kriptografskih protokolih, ko boste od glavnega ponudnika internetnih storitev, kot je GoDaddy, kupili spletni paket in potrdilo SSL, bo to TLS v 1.2. kar je dobro, a še dlje, boste morda težko nadgradili TLS v 1.3. Osebno si nameščam lastne certifikate SSL in zato tako rekoč obvladujem svojo usodo.

2. korak: Ponovno konfigurirajte Apache za spreminjanje SSL

Eno od pomembnih področij, ki se preskušajo v testu Qualys SSL in je v središču tega razdelka, so paketi Cipher, ki določajo moč šifriranja vaših poslanih podatkov. Tu je primer izhoda iz testa Qualys SSL na eni od mojih domen.

Šifer # TLS 1.2 (apartmaji v strežnik-želenem vrstnem redu) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (ekv. 3072 bitov RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (en. 3072 bitov RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (en. 3072 bitov RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (enač. 3072 bitov RSA) FS128

Morda boste porabili veliko časa za ponovno konfiguriranje konfiguracije Apache, da odstranite rdeče črte (ne uspe) iz poročila o preizkusu Qualys, vendar priporočam naslednji pristop, da dobite najboljše nastavitve programske opreme Cipher Suite.

1) Obiščite spletno mesto Apache in pridobite njihova priporočila za uporabo programske opreme Cipher Suite. V času pisanja sem sledil tej povezavi -

2) Dodajte priporočeno nastavitev konfiguracijski datoteki Apache in znova zaženite Apache. To je bila njihova priporočena nastavitev, ki sem jo uporabil.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1EC5: ECDHE-ECD5: ECDHE-ECDSA-ECDSA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Opombe - Eden od izzivov je najti datoteko, ki jo potrebujete za spremembo direktive SSLCipherSuite. Če želite to narediti, se prijavite v Putty in se prijavite v imenik etc (sudo cd /etc) Poiščite imenik apache, na primer apache2 ali http. Nato poiščite imenik apache na naslednji način: grep -r "SSLCipherSuite" /etc /apache2 - to vam bo dalo izhod, podoben temu:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Pomembno je omeniti datoteko /etc/apache2/mods-available/ssl.conf ali karkoli drugega, kar je vaše. Odprite datoteko z urejevalnikom, kot je nano, in pojdite na razdelek # SSL Cipher Suite:. Nato zamenjajte obstoječi vnos v direktivi SSLCipherSuite z zgornjim na spletnem mestu Apache. Ne pozabite komentirati starejših direktiv SSLCipherSuite in znova zagnati Apache - v mojem primeru sem to storil z vnosom sudo /etc/init.d/apache2 restart

Upoštevajte, da boste včasih morali odstraniti posebne šifre, ki vam dajejo nizko oceno preizkusa Qualys SSL (recimo, ker so bile odkrite nove ranljivosti), čeprav ste uporabili priporočene nastavitve Apache. Primer je, če je naslednja vrstica rdeča (neuspešno) v vašem poročilu Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Prvi korak je najti kodo, ki jo morate spremeniti v direktivi Apache SSLCipherSuite. Kodo poiščite na https://www.openssl.org/docs/man1.0.2/apps/ciphers…-koda je prikazana na naslednji način: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Vzemite ECDHE-RSA-AES256-GCM-SHA384 in ga odstranite iz vnosa, ki ste ga dodali kot direktivo Apache Apache SSLCipherSuite, nato pa ga dodajte na konec tako, da ga pred tem označite z:!

Znova zaženite Apache in znova preizkusite

3. korak: Zaključek

Ugotovil sem, da ste se naučili nekaj o testiranju SSL. O tem se je treba še veliko naučiti, vendar upam, da sem vas usmeril v pravo smer. V naslednjih vajah bom obravnaval druga področja kibernetske varnosti, zato bodite pozorni.

Priporočena:

MCU Dostop do internetnih storitev prek IFTTT - Ameba Arduino: 3 koraki

MCU Dostop do internetnih storitev prek IFTTT - Ameba Arduino: Dostop do internetnih storitev je lahka naloga za pametno napravo, kot je telefon Android, tablični računalnik ali računalnik, vendar za mikrokrmilnike ni tako enostavna, saj običajno zahteva boljšo povezljivost in procesorsko moč. Lahko pa raztovorimo težki del

Vadnica: Kako uporabljati ESP32-CAM v spletnem strežniku za pretakanje videov: 3 koraki

Vadnica: Kako uporabljati ESP32-CAM v spletnem strežniku za pretakanje videov: Opis: ESP32-CAM je razvojna plošča brezžičnega IoT Vision ESP32 v zelo majhnem faktorju, zasnovana za uporabo v različnih projektih interneta stvari, kot so domače pametne naprave, industrijske brezžično krmiljenje, brezžično spremljanje, QR brezžična identifikacija

ESP8266 Nadzor temperature Nodemcu z uporabo DHT11 na lokalnem spletnem strežniku - Dobite sobno temperaturo in vlažnost v svojem brskalniku: 6 korakov

ESP8266 Nadzor temperature Nodemcu z uporabo DHT11 na lokalnem spletnem strežniku | Dobite sobno temperaturo in vlažnost v svojem brskalniku: Pozdravljeni, danes bomo ustvarili vlažnost & sistem za spremljanje temperature z uporabo ESP 8266 NODEMCU & Senzor temperature DHT11. Temperaturo in vlago dobimo s senzorjem DHT11 & v brskalniku je mogoče videti, katera spletna stran bo upravljana

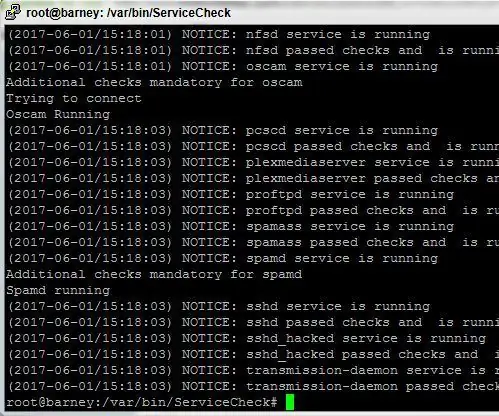

Skript nadzornika storitev za strežnike Linux: 4 koraki

Skript za nadzor storitev za strežnike Linux: Imeti stabilen, vedno delujoč sistem, tudi če uporabljate Linux, je lahko težka naloga. Zaradi zapletenosti sodobnih programskih paketov in slabega kodiranja se lahko občasno nekateri procesi neizogibno zrušijo. To bi lahko bilo slabo, če

Izogibanje požarnemu zidu/strežniku proxy: 3 koraki

Izogibanje požarnemu zidu/strežniku proxy: Prišli so številni drugi študentje in me vprašali, kako priti do požarnih zidov in pooblastil. Informatiki v šoli postajajo vse pametnejši pri učencih, ki uporabljajo pooblastila. Nekaj časa sem razmišljal o tem vprašanju in imam rešitev. Zakaj ne bi ustvarili lastnih spletnih strani