Kazalo:

- Avtor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:06.

- Nazadnje spremenjeno 2025-01-23 15:09.

Moral sem kupiti drug Orange Pi:) To je bilo zato, ker je moj telefon SIP začel zvoniti sredi noči zaradi čudnih številk in moj ponudnik VoIP je to predlagal zaradi skeniranja vrat. Še en razlog - prepogosto sem slišal o vdoru usmerjevalnikov in imam usmerjevalnik, ki ga ne smem upravljati (Altibox/Norveška). Zanimalo me je tudi, kaj se dogaja v mojem domačem omrežju. Zato sem se odločil, da postavim most-firewall, pregleden za domače omrežje TCP/IP. Testiral sem ga z osebnim računalnikom, nato pa sem se odločil kupiti OPi R1 - manj hrupa in manjša poraba energije. Če imate svoj razlog za tak strojni požarni zid - to je lažje, kot si mislite! Ne pozabite kupiti hladilnika in dostojne kartice micro SD.

Korak: OS in kabli

Namestil sem Armbian:

Kot ste morda opazili, sem za dostop do serijske konzole uporabil pretvornik USB TTL, kar ni bilo potrebno, privzeta konfiguracija omrežja prevzame DHCP.

Edini komentar pretvornika - v mnogih vadnicah ni predlagana povezava VCC. Pri meni je deloval le, ko je bil priključen napajalnik (3,3 V je edini kvadratni pin na plošči). In če se ne bi priključil na USB, se je pred vklopom napajanja pregrel. Mislim, da ima R1 pinout združljiv z OPi Zero, imam težave pri iskanju shem R1.

Po zagonu Armbian -a, spreminjanju root gesla in nekaj posodobitev/nadgradenj sem našel dva vmesnika ('ifconfig -a') - eth0 in enxc0742bfffc6e. Preverite, ker jih boste zdaj potrebovali - najbolj osupljivo je, da morate svoj R1 pretvoriti v ethernetni most, zato morate samo prilagoditi datoteko/etc/network/interfaces. Bil sem navdušen, da prihaja Armbian z nekaj vnaprej konfiguriranimi različicami datoteke, vključno z vmesniki.r1switch - sliši se kot tisto, kar potrebujemo, vendar ne deluje.

Druga pomembna stvar je bila pravilna identifikacija ethernetnih vrat - enxc0742bfffc6e je bil tisti blizu serijskih zatičev.

Preden izgubite stik z internetom (v redu, to bi lahko bilo bolje konfigurirano), namestite eno stvar:

sudo apt-get install iptables-persistent

2. korak:/etc/network/vmesniki

Če lokalno omrežje preklopite na eth0, potrebujete naslednjo datoteko vmesnikov (vedno se lahko vrnete na izvorno različico z vmesniki sudo cp. Privzeti vmesniki; znova zaženite):

auto br0iface br0 inet priročnik

bridge_ports eth0 enxc0742bfffc6e

bridge_stp izklopljen

bridge_fd 0

bridge_maxwait 0

most_maxage 0

3. korak: Iptables

Po ponovnem zagonu mora biti vaš R1 pregleden za omrežje in delovati kot kabelski priključek. Zdaj pa otežimo življenje slabim fantom - konfigurirajte pravila požarnih zidov (zgoščene vrstice so komentarji; omrežne naslove prilagodite konfiguraciji DHCP!):

# utripa vse in zaprite vrata

iptables -Fiptables -P VSTOP DROP

iptables -P NAPREJ DROP

iptables -P IZHOD DROP

# vendar dovolite notranjemu omrežju, da gre ven

iptables -A VHOD -m physdev --physdev -je premoščen --physdev -in eth0 -s 192.168.10.0/24 -j SPREJMI

iptables -A NAPREJ -m physdev --physdev -je premoščen --physdev -in eth0 -s 192.168.10.0/24 -j SPREJMI

# dovolite, da DHCP preide skozi most

iptables -A VHOD -i br0 -p udp --dport 67:68 --sport 67:68 -j SPREJEM

iptables -A NAPREJ -i br0 -p udp --dport 67:68 --sport 67:68 -j SPREJEM

# ves vzpostavljeni promet je treba posredovati

iptables -A NAPREJ -m pogodba --ctstate USTANOVLJENO, POVEZANO -j SPREJEM

# samo za lokalni brskalnik - dostop do orodij za spremljanje, kot je darkstat

iptables -A INPUT -i lo -j ACCEPT iptables -A OUTPUT -o lo -j ACCEPT

#blokiranje ponarejanja

iptables -A NAPREJ -m physdev --physdev -je premoščen --physdev -in enxc0742bfffc6e -s 192.168.10.0/24 -m omejitev -omejitev 5/min -j LOG -log -level 7 --log -predpona NETFILTER

iptables -A NAPREJ -m physdev --physdev -je premoščen --physdev -in enxc0742bfffc6e -s 192.168.10.0/24 -j ZAVRNI

4. korak: Končni premisleki

Po enem tednu - deluje odlično. Edino, kar bom izmislil (in predložil tukaj), je spremljanje omrežja in dostop prek ssh. Ponavljam - spreminjanje datoteke vmesnikov na vsebino, ki sem jo priložil, bo ločilo napravo R1 od omrežja IP - delovala bo le serijska.

6. junij 2018: premostitev ni toliko dela, vendar R1 oddaja veliko toplote, preveč. Preprost hladilnik se zelo segreje - čudno in to mi ni všeč. Mogoče je v redu, morda ima kdo drugo rešitev kot oboževalec.

18. avgust 2018: 'armbianmonitor -m' prikazuje 38 stopinj Celzija, kar je daleč pod mojo osebno percepcijo. Ko sem malo znižal uro, sem začutil znatno spremembo (navzdol):

echo 1000000>/sys/devices/system/cpu/cpu0/cpufreq/scaling_max_freq

BTW - Uspelo mi je vzpostaviti povezavo z domačim WLAN -om, vendar R1 ni prejel nobenega IP -ja prek DHCP -ja, tudi statične dodelitve ne delujejo. To je bil moj prvi poskus, da bi imel upravni vmesnik, razen serijskega. Druga ideja je, da je IP še vedno dodeljen enemu od ethernetnih vrat. K temu se bom vrnil v nekaj mesecih.

Priporočena:

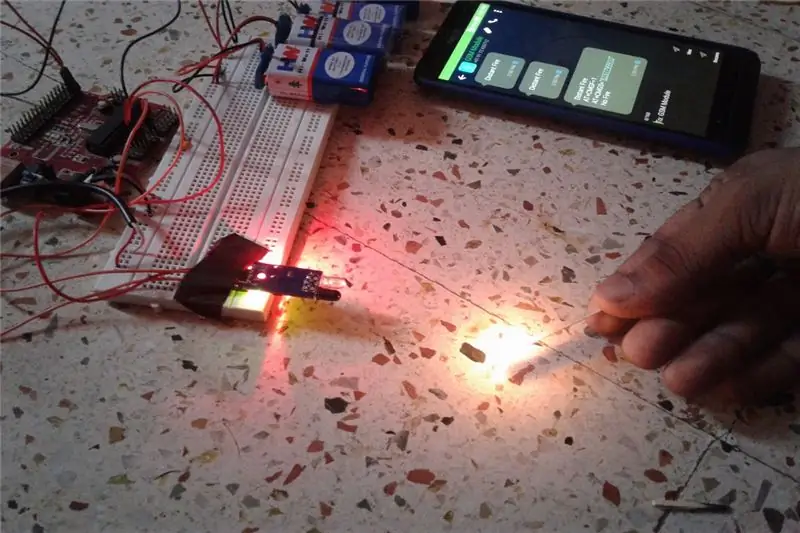

Požarni alarm z obvestilom SMS: 3 koraki

Požarni alarm z obvestilom SMS: GSM 800H, požarni senzor na osnovi Arduino in sistem za obveščanje SMS, uporablja IR senzor za zaznavanje požara v temni sobi. Pošilja SMS prek modema GSM 800H, ki je priključen na serijske Rx in Tx zatiče Arduino Nastavite svojo številko mobilnega telefona v kodo.

Požarni zid Raspberry Pi4: 12 korakov

Požarni zid Raspberry Pi4: S pravkar izdanim novim Raspbery Pi 4 (RPi4) sem se odločil, da si naredim požarni zid za domačo uporabo. Ko sem se spotaknil po internetu, sem našel odličen članek na to temo Guillaumea Kaddoucha (https://networkfilter.blogspot.com/2012/08/building

Dodajte strežnik MC v požarni zid: 12 korakov

Dodajte strežnik MC v požarni zid: 1. Vnesite " wf.msc " v iskalno vrstico na levi strani opravilne vrstice. Pojdite na nadzorno ploščo, odprite požarni zid Windows (Defender) in v meniju na levi izberite Napredne nastavitve

Kako: Namestite požarni zid navideznega računalnika IPCop za zaščito gostitelja Windows (brezplačno!): 5 korakov

Kako: Namestite požarni zid navideznega računalnika IPCop za zaščito gostitelja Windows (brezplačno!): Povzetek: Cilj tega projekta je uporaba IpCop (brezplačna distribucija Linuxa) v navideznem računalniku za zaščito gostiteljskega sistema Windows v katerem koli omrežju. IpCop je zelo zmogljiv požarni zid na osnovi Linuxa z naprednimi funkcijami, kot so: VPN, NAT, Intrusion Det

Kako varnostno kopirati požarni zid Netscreen: 8 korakov

Kako narediti varnostno kopijo požarnega zidu Netscreen: ta navodila kažejo skript, ki ga lahko uporabite za avtomatizacijo varnostnega kopiranja požarnega zidu netscreen, ki izvaja ScreenOS