Kazalo:

- Avtor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:04.

- Nazadnje spremenjeno 2025-01-23 15:08.

Ta Instructable bo prikazal metodo samodejne brezžične anonimnosti z uporabo dveh varnostnih aplikacij.

1. korak: Prenos aplikacij

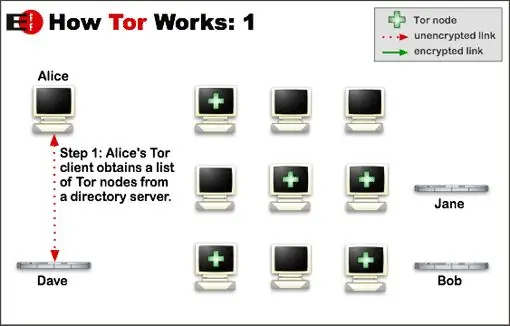

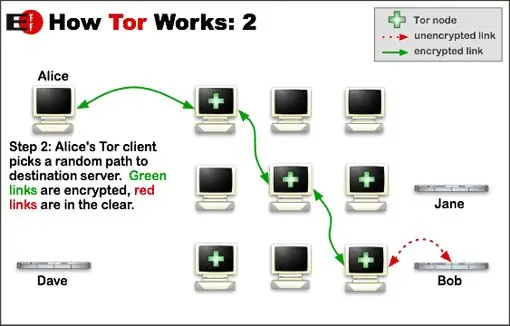

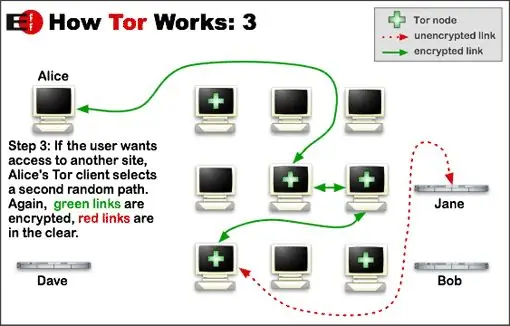

Vir slike: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, uporabljeno z dovoljenjem (https://privacycanada.net/).

Dve aplikaciji, ki jih bomo uporabljali, se imenujeta MadMAC in TOR.

Ko se računalnik poveže z brezžičnim omrežjem, običajno pridobi IP prek strežnika DHCP, kar je v bistvu le način zagotavljanja dinamičnih IP -jev, tako da se vsem ni treba usesti in ugotoviti, kateri IP uporabljajo vsi drugi, nato pa ročno nastaviti enega na svojem stroju. Ko se zahteva strežnik DHCP, se zapišeta dva podatka, vaš naslov MAC in ime gostitelja. MadMACs samodejno naključno izbira oboje pri vsakem zagonu ali vsakič, ko programski opremi to ročno poveste.

Ko je računalnik povezan v omrežje, naključno ali ne, je večina prometa, ki zapušča računalnik, čista. Tako lahko vsak skrbnik omrežja ali uporabnik *nixa z brezplačno programsko opremo prisluhne vsemu, kar počnete. TOR rešuje to težavo z naborom aplikacij, ki anonimizirajo vašo priključno točko in šifrirajo ves vaš promet. Torej, z nameščenim kosom programske opreme ste svojo identiteto skrili iz omrežja in ves vaš promet onemogočili drugim v omrežju so se odločili za povezavo. (Žal ne, kako madmacs deluje, potem pa je precej samoumevno)

2. korak: Namestitev in konfiguriranje programa MadMACS

Za običajnega uporabnika je namestitev programa MadMACS precej preprosta. Za vse možnosti preprosto kliknite V redu ali DA, pri čemer izberite svojo brezžično kartico za naključno izbiro. V nastavitvenem oknu 5 v programu MadMACs imate možnost vnesti predpono za nasumični naslov MAC. To samo identificira blagovno znamko MAC na strežniku DHCP, bazo podatkov s predponami najdete tukaj Napredni, paranoični uporabniki: Za super paranoične uporabnike, ki upravičeno ne zaupajo vnaprej sestavljene kode skoraj neznanih založnikov, je vir na voljo s prevedenim programom. Naredil sem navodila, kako to storiti. Prevajalnik je na voljo pri AUTOIT, tukaj. Želite različico 3.

3. korak: Namestitev Tor

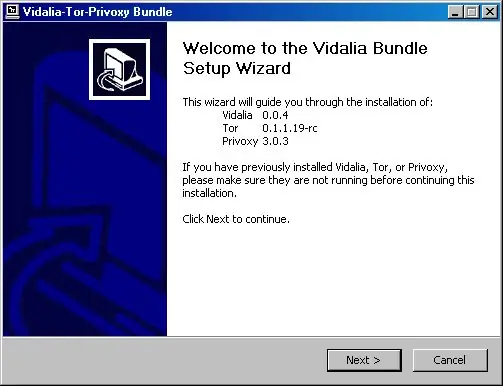

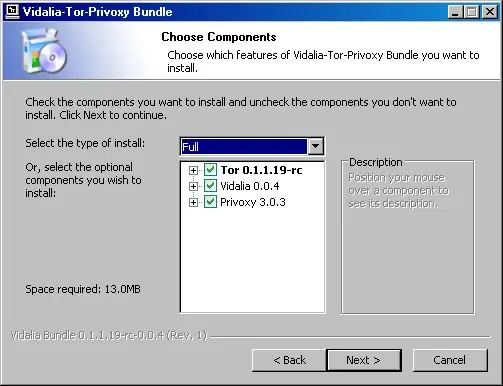

Namestitev TOR je tako preprosta kot namestitev katerega koli drugega programa. Zato samo še naprej kliknite, dokler ni popolnoma nameščen.

Težaven del je konfiguriranje programov za uporabo. Tukaj je nekaj posnetkov zaslona namestitvenega programa Tor. Ne skrbite, če so vaše različice različice, in pustite vse možnosti preverjene.

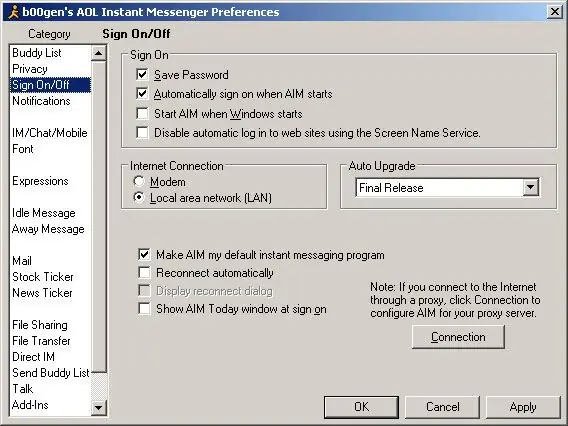

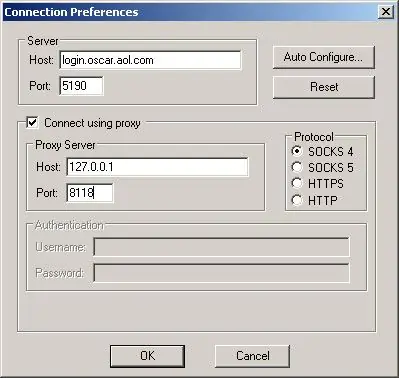

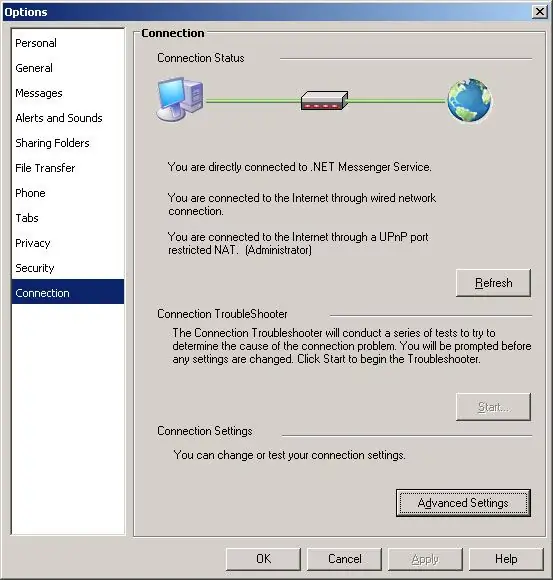

4. korak: Konfiguriranje programov za uporabo TOR

TOR je program za anonimizacijo, ki je povezan s posrednikom, ki je vključen v paket. Če uporabljate Firefox, je zelo preprosto začeti uporabljati TOR, vse, kar morate storiti, je, da obiščete stran z dodatki Tor Button in jo namestite. Potem, ko morate brskati anonimno (in varno), preprosto kliknete gumb tor in vse ste pripravljeni. Za druge programe morate poiskati, kako se program poveže s pooblastili, in ročno vnesti podatke. Ker obstaja toliko različnih programov, ki jih ljudje uporabljajo, jih tukaj ne bom navedel, bom pa na zahtevo posredoval podrobnosti. Samo pustite komentar z imenom programa in odgovoril bom s kratkim navodilom. Podrobnosti o proxyju za TOR:: vrata lokalnega gostitelja 8118 Ali vrata 127.0.0.1 8118 Dodal sem tri primere programov, ki so po mojem mnenju še vedno nekoliko priljubljeni, vsak je dve sliki s komentarji. Prva dva sta Aim, druga dva MSN, tretji dva je Pidgin, naslednik gaima.

5. korak: Poskrbite, da bo vse delovalo

Moj osnovni samopreizkus je, da Firefox usmerim na Whatismyip in se prepričam, da to ni moj domači IP. če ga želite preizkusiti na polju, preklopite gumb tor, medtem ko pritisnete tipko za osvežitev, ko je gumb tor vklopljen, mora biti IP drugačen od tistega, ko je izklopljen., in TOR se bo zagnal in vam omogočil šifriranje celotnega prometa. Kupljeno je bilo, da lahko izhodna vozlišča TOR še vedno prisluškujejo vašemu prometu. Za varno brskanje po spletu skozi izhodno vozlišče lahko uporabite spletna mesta, kot je https://www.conceal.ws/, ki šifrirajo promet skozi celotno sejo. Več spletnih mest, kot je to, bi bilo cenjeno. Vse težave, komentirajte. Zaenkrat ostanite anonimni.

Priporočena:

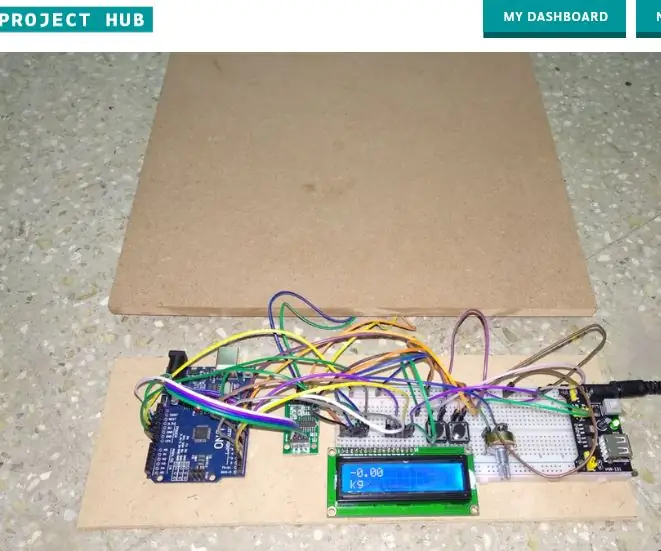

Samodejni razpršilnik za razkuževanje rok: 6 korakov

Samodejni razpršilnik za razkuževanje rok: V tem projektu bomo izdelali razpršilnik za samodejno razkuževanje rok. Ta projekt bo uporabljal Arduino, ultrazvočni senzor, vodno črpalko in razkužilo za roke. Ultrazvočni senzor se uporablja za preverjanje prisotnosti rok pod izhodom razkužilnega sredstva.

Mobilni samodejni izklop s polnim polnjenjem: 20 korakov

Samodejni izklop pri polnem polnjenju mobilnega telefona: samodejno izklopi polnjenje mobilnega telefona, ko je popolnoma napolnjen. Ne skrbite za življenjsko dobo baterije, tudi če ste jo pustili čez noč. Mobilne telefone poganjajo baterije. Čeprav so baterije priročne za uporabo, je pri njihovi uporabi potrebnih tudi nekaj previdnostnih ukrepov. Mama

Samodejni sistem za zalivanje rastlin z uporabo Micro: bit: 8 korakov (s slikami)

Samodejni sistem za zalivanje rastlin z uporabo Micro: bita: V tem navodilu vam bom pokazal, kako zgraditi avtomatski sistem za zalivanje rastlin z uporabo Micro: bita in nekaterih drugih majhnih elektronskih komponent. Micro: bit uporablja senzor vlage za spremljanje ravni vlage v rastlinski zemlji in

Samodejni EKG- BME 305 Končni projekt Dodatni kredit: 7 korakov

Samodejni EKG-BME 305 Končni projekt Dodatni kredit: Elektrokardiogram (EKG ali EKG) se uporablja za merjenje električnih signalov, ki jih proizvaja utripajoče srce, in ima veliko vlogo pri diagnozi in prognozi bolezni srca in ožilja. Nekateri podatki, pridobljeni z EKG, vključujejo ritem

Samodejni EKG: ojačanje in simulacija filtra z uporabo LTspice: 5 korakov

Samodejni EKG: ojačanje in simulacija filtra z uporabo LTspice: To je slika zadnje naprave, ki jo boste zgradili, in zelo poglobljena razprava o vsakem delu. Opisuje tudi izračune za vsako stopnjo. Slika prikazuje blokovni diagram za to napravo Metode in materiali: Cilj tega pr